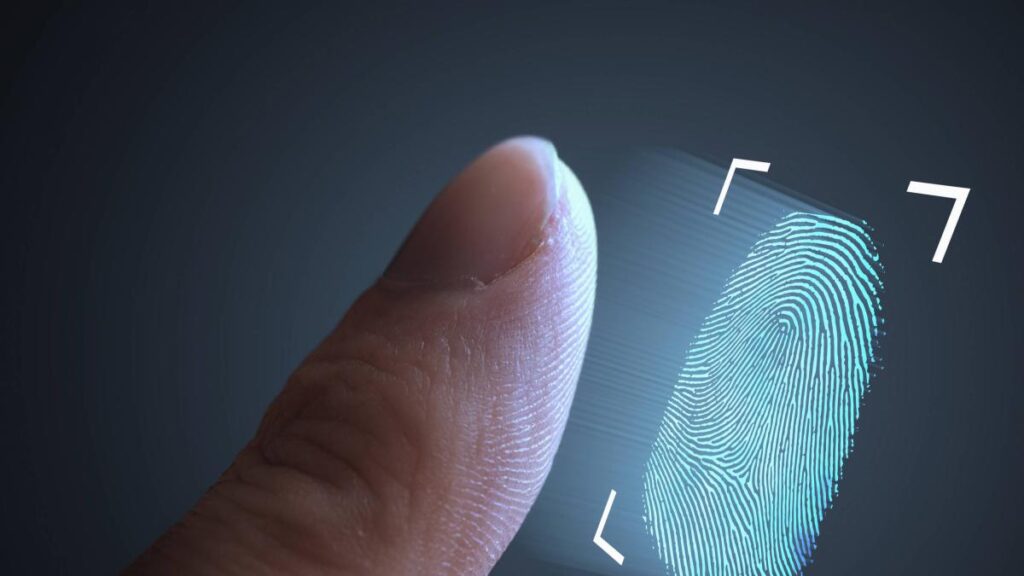

¿Usa su huella dactilar para desbloquear el celular? Una nueva investigación pone en duda la seguridad de estos sistemas de autenticación, revelando que estos pueden ser vulnerados mediante un ataque de fuerza bruta. El estudio, liderado por Yu Chen y Yiling He, investigadores de Tencent y la Universidad de Zhejiang, habla de un mecanismo denominado BrutePrint, que compromete especialmente a dispositivos Android.

(Le recomendamos: El primer paciente con implante cerebral de Neuralink habla de su experiencia: ‘Es muy fácil’).

Además de BrutePrint, existen otros mecanismos de ataque como MasterPrint, desarrollado en 2017 por la Universidad de Michigan y la Universidad de Nueva York. MasterPrint utiliza huellas dactilares generadas artificialmente por IA, logrando coincidencias en hasta el 65% de los casos. Este método se basa en que los sensores dactilares autorizan el desbloqueo utilizando solo una parte de la huella, facilitando el acceso con fragmentos coincidentes.

Foto:

(Le recomendamos: Cómo ‘levantar’ con ‘apps’ de manera segura: consejos para no caer en trampas).

Los investigadores señalan que estos métodos de ataque no solo amenazan la seguridad personal, sino que podrían ser de interés para agencias de inteligencia y gobiernos. La vulnerabilidad expuesta por BrutePrint y MasterPrint subraya la necesidad de mejorar la seguridad biométrica en dispositivos móviles.

Para mitigar estos riesgos, se recomienda actualizar regularmente el software de los smartphones y desactivar la autenticación por huella dactilar en aplicaciones sensibles, como las bancarias. Adicionalmente, se aconseja utilizar sistemas de cifrado avanzados que no dependan de servidores o bases de datos.

EL COMERCIO / GDA

PERÚ